Einführung in TCP/IP – Netzwerkgrundlagen

Einführung: Netzwerke mit TCP/IP

Wer heute als Linux-Administrator oder Windows-Profi Server oder ganze Netzwerke verwaltet, der benötigt gute bis sehr gute Netzwerk-Kenntnisse. Dabei spielt TCP/IP als meistgenutztes Netzwerkprotokoll eine herausragende Rolle.

Im Rahmen unserer Reihe zum Thema Linux-Administration bzw. Windows-Administration geben wir Ihnen einen kurzen Überblick über die wichtigen Facetten von TCP/IP. Das nachfolgende Tutorial richtet sich in erster Linie an Einsteiger. Aber auch fortgeschrittene Netzwerk-Administratoren finden sicher noch das eine oder andere Detail, das Ihnen bei der täglichen IT-Administration hilft

Im ersten Abschnitt erläutern wir die Grundlagen des wichtigsten Netzwerk-Protokolls (TCP/IP). Danach lernen Sie die wichtigsten Hilfsmittel und Tools zum Troubleshooting im Netz kennen.

TCP/IP

Grundlagen:

Eine TCP/IP Adresse (TCP/IP = transport control protocol/ internet protocol) in der Version 4 (meist IPV4 genannt) ist eine Nummerierung mit 4 binären Adressblöcken von maximal 2^8 (=256) Adressen

Es können also 256*256*256*256 = 2^32 = 4.294.967.296 Adressen weltweit verwendet werden.

Da dies schon lange nicht mehr ausreicht, wurde schon vor langer Zeit der IPV6 Standard definiert, der aber immer noch nicht flächendeckend eingesetzt wird.

Format einer IP-Adresse: 10.51.136.5

Generell gilt: Die End-Adresse „0“ (null) kann nicht verwendet werden, ebenso ist die Nr. 255 tabu. Sie wird als Broadcast-Adresse verwendet.

MAC Adresse

| Herstellercodes von MAC-Adressen (Auswahl) | |

| 00-07-E9-xx-xx-xx | Intel |

| 00-60-2F-xx-xx-xx | Cisco |

| 00-15-F2-xx-xx-xx | Asus |

Jedes Internet-fähige Gerät hat auf seiner Netzwerkschnittstelle eine ein-eindeutige MAC-Adresse. Sofern ein Gerät (PC, Server, Switch) mehr als ein physisches Interface hat, so besitzt jedes Netzwerk-Interface eine eigene MAC-Adresse.

Bei Microsoft heißt diese „physikalische Adresse“.

Fomat: 00-11-22-33-44-55.

Es können alle hexadezimalen Zeichen vorkommen (0..9, A..F).

Einzelne Hersteller haben feste Adress-Bereiche reserviert, die sie bei der Produktion vergeben. (siehe Tabelle)

Wichtig: Wenn Sie virtuelle Maschinen anlegen (egal ob VMWare, Hyper-V , Proxmox oder KVM) so achten Sie bitte darauf, daß Sie unterschiedliche MAC-Adressen für ihre VMs verwenden.

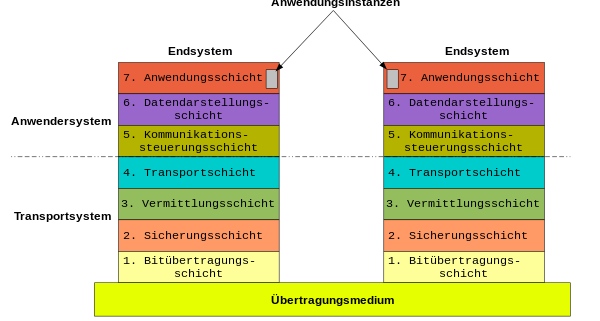

TCP/IP im OSI-Schichtenmodell

Das OSI-Schichtenmodell (engl. OSI Layer) beschreibt 7 Schichten, die für das Zustandekommen von Daten-Kommunikation notwendig sind.

Layer 1: physische Schicht (-> Kabel)

Layer 2: Sicherungs-Schicht; Ethernet

Layer 3: Vermittlung, IP-Protokoll

Layer 4: Transport, TCP

Für das Nachfolgende gehen wir davon aus, daß an das Netzwerk anzuschließende Geräte entweder über Kupferkabel (Cat 5 bis Cat7 Ethernet-Kabel, sftp) oder Glasfaser-Kabel über Switches untereinander verbunden sind.

Switches arbeiten auf Layer 2 und können je nach Funktionsumfang auch Aufgaben auf Layer 3 übernehmen.

Mehr Informationen dazu: https://de.wikipedia.org/wiki/OSI-Modell

Reservierte IP-Adress-Bereiche

127.0.0.x -> die Adresse 127.0.0.1 ist als Loopback auf jedem Gerät vorhanden und wird nicht weiter geleitet (geroutet)

Damit größere Firmen ihre internen Geräte durchgängig mit IP-Adressen versehen können, werden die folgenden IP-Adressbereiche nicht im Internet geroutet.

10.x.x.x

172.10.x.x

192.168.x.x

Diese Adressbereiche können von jedermann intern (d.h. hinter der eigenen Firewall) genutzt und nach persönlichen Präferenzen in Subnetze unterteilt werden.

Subnetze

Damit TCP/IP vernünftig funktioniert, wird es in so genannte Subnetze unterteilt. Dabei werden größere Adressbereiche in kleinere Adressbereiche unterteilt. Diese Segmentierung erfolgt mit Hilfe von Subnetzmasken.

Das (frei verwendbare) IP-Subnetz 10.x.x.x kann bspw. Mit der Subnetzmaske „255.255.255.0“ etwa werden daraus mehrere Subnetze mit jeweils 256 Adressen. Etwa das Subnetz 10.42.136.0.

Die Netzwerkmaske:

(S. Wikipedia) Die Netzmaske, Netzwerkmaske oder Subnetzmaske ist eine binäre Maske, die im Netzwerkprotokoll IPv4 bei der Beschreibung von IP-Netzen angibt, welche Bit-Position innerhalb der IP-Adresse für die Adressierung des Netz- bzw. Host-Anteils genutzt werden soll. Der Netzanteil erstreckt sich innerhalb der IP-Adresse lückenlos von links nach rechts; der Hostanteil von rechts nach links. Der für die Adressierung des Netzanteils innerhalb der IP-Adresse genutzte Bereich wird auch Präfix genannt. Anstelle einer Subnetzmaske kann dieser für IPv4 und IPv6 auch mit der Angabe einer Präfixlänge spezifiziert werden. (bspw. /24)

In Verbindung mit der IP-Adresse eines Gerätes legt die Netzmaske fest, welche IP-Adressen dieses Gerät im eigenen Netz ohne die Zuhilfenahme eines Routers erreichen kann und für welche Ziel-Netze das Gerät Pakete an einen Router zwecks weiterer Vermittlung in andere Netzen zustellen muss. Der Netzwerkteil muss bei allen Geräten des jeweiligen Netzes gleich sein und damit verwenden alle Kommunikationsteilnehmer dieses IP-Netzes in der Regel auch dieselbe Subnetzmaske (bzw. Präfixlänge). Der Geräteteil der IP-Adresse wird für jedes Gerät innerhalb des Netzes individuell vergeben.

Übliche Netzmasken bei TCP/IP

| Netzmaske | Anzahl nutzbarer IPv4-Adressen | Maske als Bit-Muster | |

| /8 | 255.0.0.0 | max. 16.777.214 | 1111’1111.0000’0000.0000’0000.0000’0000 |

| /12 | 255.240.0.0 | max. 1.048.574 | 1111’1111.1111’0000.0000’0000.0000’0000 |

| /16 | 255.255.0.0 | max. 65.534 | 1111’1111.1111’1111.0000’0000.0000’0000 |

| /20 | 255.255.240.0 | max. 4094 | 1111’1111.1111’1111.1111’0000.0000’0000 |

| /21 | 255.255.248.0 | max. 2046 | 1111’1111.1111’1111.1111’1000.0000’0000 |

| /22 | 255.255.252.0 | max. 1022 | 1111’1111.1111’1111.1111’1100.0000’0000 |

| /23 | 255.255.254.0 | max. 510 | 1111’1111.1111’1111.1111’1110.0000’0000 |

| /24 | 255.255.255.0 | max. 254 | 1111’1111.1111’1111.1111’1111.0000’0000 |

| /25 | 255.255.255.128 | max. 126 | 1111’1111.1111’1111.1111’1111.1000’0000 |

| /26 | 255.255.255.192 | max. 62 | 1111’1111.1111’1111.1111’1111.1100’0000 |

| /27 | 255.255.255.224 | max. 30 | 1111’1111.1111’1111.1111’1111.1110’0000 |

| /28 | 255.255.255.240 | max. 14 | 1111’1111.1111’1111.1111’1111.1111’0000 |

| /29 | 255.255.255.248 | max. 6 | 1111’1111.1111’1111.1111’1111.1111’1000 |

| /30 | 255.255.255.252 | max. 2 | 1111’1111.1111’1111.1111’1111.1111’1100 |

| /31 | 255.255.255.254 | Keine | 1111’1111.1111’1111.1111’1111.1111’1110 |

| /32 | 255.255.255.255 | Keine | 1111’1111.1111’1111.1111’1111.1111’1111 |

Darstellung der Netzmaske

Eine Netzmaske ist genau so lang wie eine IPv4-Adresse, also 32 Bit. Eine 1 in der Netzwerkmaske kennzeichnet die Verwendung des Bits an derselben Position in der IP-Adresse für die Adressierung von Netzen. Eine 0 an derselben Position in der IP-Adresse kennzeichnet Adressinformationen für den Geräteanteil.

Der Netzwerkteil einer IPv4-Adresse ergibt sich damit aus ihrer bitweisen logischen AND-Verknüpfung mit der Netzmaske. Nach der bitweisen Negation der Netzmaske wird der Geräteteil ebenso abgetrennt.

Beispiel

| IPv4-Adresse | 11000000 10101000 00000001 10000001 | 192.168.1.129 | |

| UND | Netzmaske | 11111111 11111111 11111111 00000000 | 255.255.255.0 |

| = | Netzwerkteil | 11000000 10101000 00000001 00000000 | 192.168.1.0 |

| IPv4-Adresse | 11000000 10101000 00000001 10000001 | |

| UND | NOT Netzmaske | 00000000 00000000 00000000 11111111 |

| = | Geräteteil | 00000000 00000000 00000000 10000001 |

Quelle: https://de.wikipedia.org/wiki/Netzmaske

Geräte im TCP/IP Netz

Damit Geräte miteinander zu einem Netzwerk verbunden werden können, benötigt man Switche bzw. Hubs.

Damit Netzwerkverkehr in die richtige Richtung geleitet wird, benötigt man pro Subnetz einen Router. Sie haben in Netzwerken die Aufgabe zu wissen, über welchen Weg welche entfernten IP-Adressen zu erreichen sind. Wenn man so will, sind das erweiterte Telefonbücher des Internets auf IP-Adressen-Basis.

Firewalls sind Router, die zusätzlich zur Vermittlung auf Layer 4 die Aufgabe übernehmen, bestimmten Datenverkehr zu erlauben und unerwünschten Datenverkehr zu unterbinden.

Ein Vergleich zum Straßenverkehr: Ein Router ist eine Ansammlung von Hinweisschildern welche die Richtung weisen. Ein Firewall ist ein Polizist, der bestimmte Regeln durchsetzt.

Router

Ein Router ist ein Gerät, das Netzwerkverkehr weiter leitet und das weiß welche Datenpakete wohin müssen.

Damit TCP/IP funktioniert, muss es in jedem Subnetz einen Router geben. Der Router ist mit einem Netzwerkinterface in eben diesem Subnetz und hat mindestens ein weiteres Interface in einem weiteren Subnetz, in das er die Netzwerkpakete weiter leitet.

Der Router ist das einzige Gerät bzw. die einzige TCP/IP-Netzwerk-Adresse, die zwingend im eigenen Subnetz liegen muss. Alle anderen für TCP/IP notwendigen Dienste wie DNS, NTP können in einem entfernten Subnetz liegen.

Hinweis: Router haben in der Regel mehrere Netzwerk-Anschlüsse oder können pro NIC (Netzwerkkarte) mehrere IP-Adressen bedienen. Daher kann ein und derselbe Router durchaus mehrere Subnetze bedienen.

Hub

Ein Hub verbindet (genauso wie ein Switch) Geräte miteinander. Im Gegensatz zum Switch hat er aber praktisch keine eigene „Intelligenz“. Faktisch kommen heute kaum noch Hubs zum Einsatz.

Switches

Switches verbinden Server und PCs/Clients per RJ-45 Kabel über eine Kupferleitung miteinander. Die übliche Geschwindigkeit beträgt meist 1Gbit/Sekunde. Sehr einfache und in der Regel billige Switches sind un-managed. Bei Ihnen sind einfach alle Ports miteinander verbunden. Jeder Port kann mit jedem „reden“ d.h. Daten austauschen.

Verwaltbare Switche sind in der Regel für den Rack-Einbau gedacht und bieten meist mehr Features. Je nachdem ob der Switch auf Layer 2 oder Layer 3 arbeitet, hat er meist auch die für die OSI-Schicht notwendigen Features mit an Bord.

VLANs (virtuelle LANs)

Das wichtigste Feature von verwaltbaren Switches ist meist die Möglichkeit, den Switch bzw. mehrere Switche in logische so genannte VLANs zu unterteilen. Ein VLAN (virtual LAN) kann man sich wie einen Switch im Switch vorstellen.

Kurz gesagt: Alle Ports, die einem VLAN zugeordnet sind, können Daten miteinander austauschen. Ports, die nicht ihrem eigenen VLAN zugeordnet sind, sind für Sie nicht erreichbar.

Anwendungszwecke von VLANs

Durch VLANs lassen sich logische Netze erstellen und über ein und dieselbe physische Infrastruktur verwalten.

- Trennung von Daten-Netzen von Voice-Over-IP (VoIP)

- Trennung von unterschiedlichen Netzen (internes LAN, Internet, DMZ) in Firmen bzw. Rechenzentren

Dienste im TCP/IP Netz

Damit TCP/IP richtig funktioniert, benötigt man mindestens die Auflösung von IP-Adressen zu Namen und umgekehrt. Diese Aufgabe übernimmt das DNS (Domain Name System).

Daneben gibt es noch eine Reihe weiterer sinnvoller Dienste wie DHCP (dynamic host configuration protocol) oder das Netzwerk-Protokoll, welches die korrekte aktuelle Zeit liefert (ntp)

DNS (Domain Name System)

DNS ist ein zentraler Dienst, der die Zuordnung von Host- bzw. Domain-Namen zu einer oder mehrerer IP-Adressen vornimmt.

DNS kann man sich wie eine Telefonauskunft vorstellen: Ich weiß mit wem ich sprechen möchte (=Name), kenne aber seine Telefon-Nummer (=IP-Adresse) nicht.

Weiterführende Lektüre: https://de.wikipedia.org/wiki/Domain_Name_System

Im Internet existieren einige, wenige so genannte Root-Server. Diese stellen die oberste Ebene des weltweiten Internets dar. In Ihnen ist in der Regel nur der Verweis auf bestimmte Domain-Teile (etwa die .de-Domains) oder einzelne untergeordnete DNS-Server vorhanden.

Die Funktion und Aufrechterhaltung dieser Root-Server ist für das Funktionieren des Datenverkehrs im gesamten Internet unglaublich wichtig. An einen Root-Server wendet sich praktisch jeder untergeordnete DNS-Server, der eine Anfrage nicht selbst beantworten kann.

DHCP

Über DHCP ist es möglich, Endgeräten dynamisch eine gültige IP-Adresse zuzuweisen. D.h. das Endgerät meldet sich beim Booten per Broadcast (… „hallo ist da jemand…“) mit seiner MAC-Adresse und erhält vom dhcp-Dienst eine gültige IP-Adresse für einen bestimmten Zeitraum (meist 1-3 Tage).

Die IP-Adresse enthält:

- Die eigene IP-Adresse

- Die Netzmaske

- Den Gateway

Optional – aber extrem sinnvoll – wird noch ein DNS Server mit übergeben.

Ein DHCP Dienst sollte idealerweise im gleichen Subnetz vorhanden sein, wie die Clients die der dhcp-Dienst bedient.

ARP (Adress Resolution Protocol)

Das Address Resolution Protocol (ARP) ist ein Netzwerkprotokoll, das zu einer Netzwerkadresse der Internetschicht die physikalische Adresse (Hardwareadresse) der Netzzugangsschicht ermittelt und diese Zuordnung gegebenenfalls in den so genannten ARP-Tabellen der beteiligten Rechner hinterlegt. Es wird fast ausschließlich im Zusammenhang mit IPv4-Adressierung auf Ethernet–Netzen, also zur Ermittlung von MAC-Adressen zu gegebenen IP-Adressen verwendet, obwohl es nicht darauf beschränkt ist. Für IPv6 wird diese Funktionalität nicht von ARP, sondern durch das Neighbor Discovery Protocol (NDP) bereitgestellt.

Quelle: https://de.wikipedia.org/wiki/Address_Resolution_Protocol

NTP (Network Time Protocol)

Über das Time Protocol kann die exakte Uhrzeit über das TCP/IP Netzwerk angefragt werden. Die Server für Deutschland lauten:

server 0.de.pool.ntp.org

server 1.de.pool.ntp.org

server 2.de.pool.ntp.org

server 3.de.pool.ntp.org

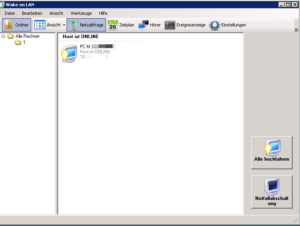

WOL (Wake on LAN)

Wake on LAN (WOL) ist die Möglichkeit, ausgeschaltete Endgeräte per Broadcast an ihre MAC-Adresse „aufzuwecken“ und booten zu lassen.

Voraussetzung: Das Bios des Geräts unterstützt das und die Funktion ist im Bios eingeschaltet.

Zur Nutzung benötigen Sie dann noch eine Software, die die Endgeräte „aufweckt“.

Bsp.: WOL von Aquilatech

Ports in TCP

(Wikipedia) Ein Port ist der Teil einer Netzwerk–Adresse, der die Zuordnung von TCP– und UDP-Verbindungen und -Datenpaketen zu Server– und Client-Programmen durch Betriebssysteme bewirkt. Zu jeder Verbindung dieser beiden Protokolle gehören zwei Ports, je einer auf Seiten des Clients und des Servers.

Zur Einordnung: Wenn die TCP/IP-Adresse das virtuelle Nummernschild eines jeden Servers ist, dann sind die Ports die Eingänge zum System. Ähnlich wie dieTüren oder die Heckklappe bzw. der Kofferraumdeckel eines Autos steuern Ports, wo und wie Anwender auf ein Computer-System von außen zugreifen können.

Gültige Portnummern sind 0 bis 65535.

System Ports (0 – 1023)

Die System Ports oder auch „well known ports“ sind für bestimmte Dienste reserviert wie DNS, Mail oder NTP. Jeder Dienst in TCP/IP hat faktisch eine ihm zugewiesene Port-Nummer. Die Zuweisung erfolgt dauerhaft durch die IETF. (Internet Engineering Task Force)

Ports, die sie kennen sollten:

| 7 | TCP | UDP | Echo | offiziell |

| 20 | TCP | FTP – Datenübertragung | offiziell | |

| 21 | TCP | FTP – Verbindungsaufbau und Steuerung | offiziell | |

| 22 | TCP | UDP | Secure Shell (SSH) wird für verschlüsselte Fernwartung und Dateiübertragung genutzt (scp, sftp) sowie für getunnelte Portweiterleitung | offiziell |

| 23 | TCP | Telnet – unverschlüsseltes Textprotokoll, z. B. für Fernwartung (ähnlich SSH, mit telnetd) oder manuelle Kommunikation über Textprotokolle wie HTTP | offiziell | |

| 25 | TCP | Simple Mail Transfer Protocol (SMTP) wird für die E-Mail-Übermittlung zwischen E-Mail-Servern genutzt und findet sehr breite Unterstützung. | offiziell | |

| 53 | TCP | UDP | Domain Name System (DNS), meist über UDP | offiziell |

| 67 | UDP | Bootstrap Protocol (BOOTP) Server; auch genutzt von DHCP | offiziell | |

| 68 | UDP | Bootstrap Protocol (BOOTP) Client; auch genutzt von DHCP | offiziell | |

| 69 | UDP | Trivial File Transfer Protocol (TFTP) | offiziell | |

| 80 | TCP | Hypertext Transfer Protocol (HTTP) | offiziell |

| Port | TCP | UDP | Beschreibung | Status |

| 109 | TCP | Post Office Protocol v2 (POP2) | offiziell | |

| 110 | TCP | Post Office Protocol v3 (POP3) | offiziell | |

| 118 | TCP | UDP | SQL-(Structured Query Language)-Dienste | offiziell |

| 123 | UDP | Network Time Protocol (NTP) zur (hoch)genauen Zeitsynchronisierung zwischen mehreren Computern | offiziell | |

| 137 | TCP | UDP | NetBIOS NetBIOS Name Service | offiziell |

| 138 | TCP | UDP | NetBIOS NetBIOS Datagram Service | offiziell |

| 139 | TCP | UDP | NetBIOS NetBIOS Session Service | offiziell |

| 143 | TCP | UDP | Internet Message Access Protocol (IMAP) – Mail-Management | offiziell |

| 161 | UDP | Simple Network Management Protocol (SNMP) | offiziell | |

| 162 | TCP | UDP | Simple Network Management Protocol Trap (SNMPTRAP)[13] | offiziell |

| 179 | TCP | BGP (Border Gateway Protocol) | offiziell | |

| 220 | TCP | UDP | Internet Message Access Protocol (IMAP), version 3 | offiziell |

| 264 | TCP | UDP | BGMP, Border Gateway Multicast Protocol | offiziell |

Registered Ports

Ports 1024 bis 49151 (400hex bis BFFFhex) – sie werden z.B. für Datenbanken oder Client-Programme verwendet. Die Zuweisung erfolgt in der Regel durch die IETF.

Bsp.: mySQL: Port 3306

Dynamic Ports

Ports 49152 bis 65535 (C000hex bis FFFFhex). Diese Ports werden in der Regel durch das Betriebssystem dynamisch an die nutzende Software vergeben.

Netzwerk Trouble-Shooting

Um ein Netzwerk zu testen bzw. Fehler zu identifizieren, benötigt man eigentlich wenige Tools. Viel wichtiger noch als Tools ist das Vorhandensein einer Dokumentation bzw. eines Netzwerk-Planes.

Grundsätzliches zur Fehlersuche im Netzwerk

Bei kaum einer anderen IT-Disziplin ist ein strukturiertes Testen und Dokumentieren so wichtig wie in einer Netzwerk-Topologie.

Anders herum: willkürliches Rumprobieren oder gar „Raten“ führt in Netzwerken meistens ins Nichts oder zu grauen Haaren.

Mein Rat daher: Erstellen Sie einen schriftlichen Plan ihres Netzwerkes. Dazu eignet sich Visio sehr gut. Eine ordentlich beschriftete und vollständige handschriftliche Skizze ist aber ebenso eine ausreichende Dokumentation bei der Fehlersuche.

Für alles weitere: Schreiben Sie jeden einzelnen Test, jeden Schritt auf. Dokumentieren Sie jede Funktion und jede Fehlfunktion.

Bspw.:

- Ping von A nach B geht.

- Ping von B nach C geht nicht

- Traceroute von A nach X ergibt folgende Ausgabe

Änderungen: Um Fehler im Netz zu finden und abzustellen müssen sie Änderungen vornehmen. Das ist an sich logisch. Widerstehen Sie aber bitte unbedingt der Versuchung, mehr als eine Veränderung auf einmal vorzunehmen. Immer nur eine Veränderung (etwa in der Konfiguration eines Switches oder Routers) auf einmal. Danach testen sie wieder und dokumentieren sie die Test-Ergebnisse

Netzwerk-Troubleshooting ist ein bisschen wie ein Versuchsaufbau im Physikunterricht: Sie ordnen ihre Versuchs-Elemente (Switch, Kabel, Router). Sie stellen ihre Parameter ein und messen anschließend ob das gewünschte Ergebnis heraus kommt.

Wenn Sie den Versuch ändern, dann ändern Sie immer nur einen Parameter auf einmal und messen wieder (und dokumentieren das Ganze). Wenn Sie das nicht tun, ist hinterher ihr gesamter Mess-Versuch für die Katz, weil Sie das Gesamtverhalten nicht re-produzieren können.

Tools im Netzwerk

Ipconfig (Windows)

Mit ipconfig können sie die folgenden Fragen beantworten:

- Welche IP-Adresse habe ich. ?

- Wie lautet mein Gateway / DHCP Server?

- Welche DNS Server nutze ich?

Befehle:

ipconfig /all – listet alle Interfaces und IP-Einstellungen

Ipconfig /release – gibt dhcp Adresse frei

Ipconfig /renew – holt eine neue IP-Adresse vom dhcp Dienst

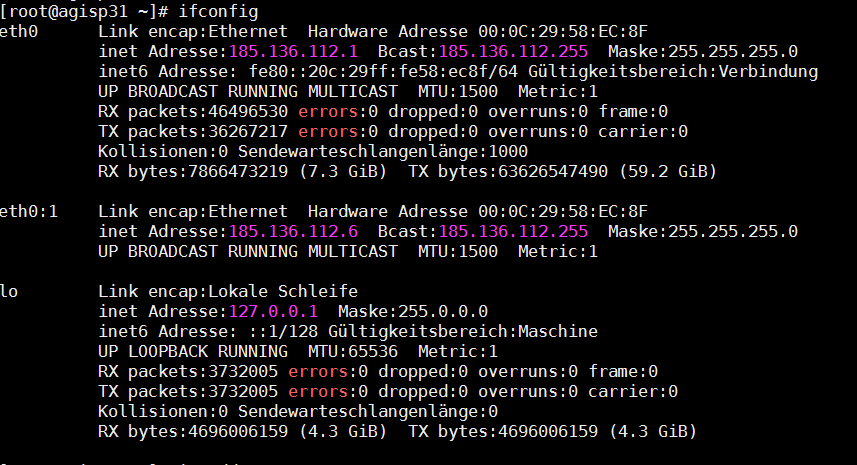

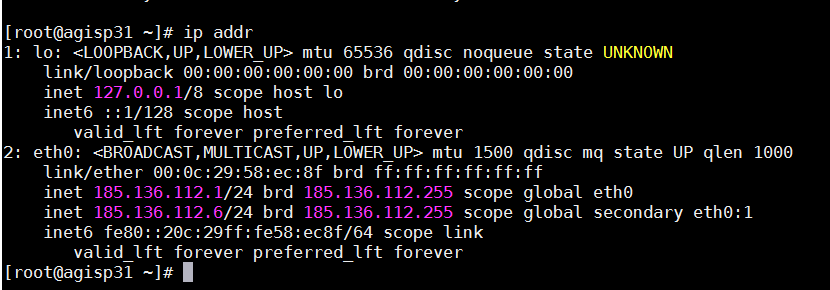

Ifconfig / ip addr (Linux)

Unter Linux können Sie die genutzten IP Adressen mit ifconfig (alt) oder mit „ip addr“ identifizieren.

Beispiel für ipconfig:

Beispiel für „ip addr“

Ping

Ein Ping sendet ein einfaches Datenpaket von Host A nach Host B. Der Ping kann vom Host B erwidert werden. Im positiven Fall erkennen sie folgendes:

- Der Host B antwortet

- Wie lange das Netzwerk-Paket für die zurückgelegte Strecke benötigt hat. (Laufzeit)

Achtung: Damit ein Ping funktioniert, muss der Empfänger auf Port 7 antworten. Tut er das nicht, heißt das nicht, daß er nicht da ist. Vielmehr kann

- Der Empfänger absichtlich nicht antworten

- Etwa ein Firewall diese Form der Kommunikation unterbinden.

Bsp.:

Ping nach Hong-Kong (mit ca 300 ms eher lang)

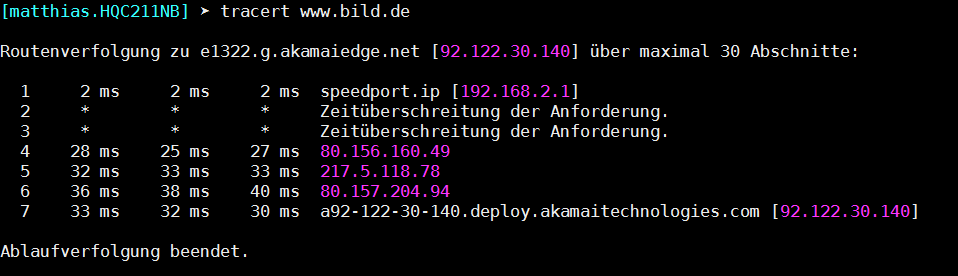

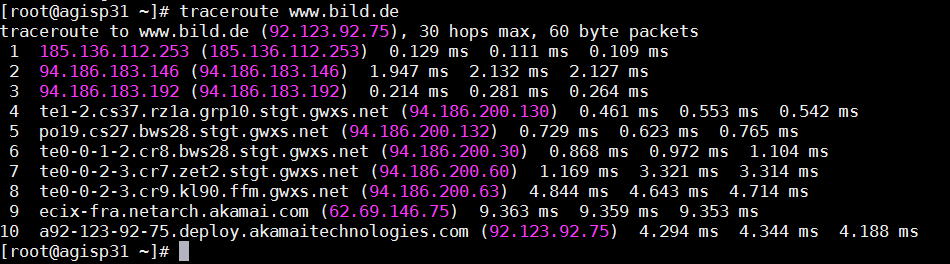

Traceroute

Traceroute oder Tracepath ist die Ablaufverfolgung im Internet zwischen zwei Knoten. Dabei wird jeder einzelne Router aufgeführt, über den ein Datenpaket zwischen wandert.

Bsp:

traceroute to www.bild.de (92.123.92.75), 30 hops max, 60 byte packets

(…)

10 a92-123-92-75.deploy.akamaitechnologies.com (92.123.92.75) 4.178 ms 4.301 ms 4.291 ms

Dabei werden nicht nur die Knoten-Namen bzw. deren IPs aufgeführt, sondern auch die Paketlaufzeit gemessen.

Beispiel unter Windows:

Wichtig: Traceroute zeigt nur den jeweiligen Weg auf. Ob ein bestimmter Netzwerk-Verkehr auf einem bestimmten Port auch wirklich funktioniert, beantwortet traceroute nicht.

Hinweis: Der Befehl heißt unter Windows „tracert“ und unter Linux „traceroute“

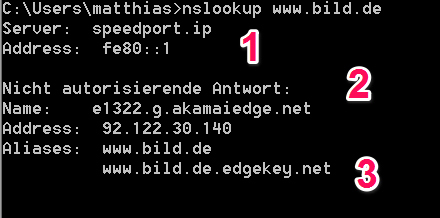

Nslookup

Nslookup beantwortet die Frage ob ein DNS-Name (bspw. www.bild.de) zu einer oder mehrerer IP-Adressen aufgelöst werden kann.

Bsp: nslookup www.bild.de

(1): der DNS Server der antwortet

(2) Nicht aurorisierende Antwort bedeutet: Der DNS_Dienst (1) hat selbst woanders nachgefragt

(3) Das Ergebnis: Die IP 92.122.30.140 ist die IP-Adresse von www.bild.de

Hinweis: Sie können mit dem Befehl nslookup auch andere DNS-Server als ihren gerade genutzten abfragen.

Syntax: nslookup <domain.tld> <anderer DNS>

Bsp.: nslookup bild.de 8.8.4.4

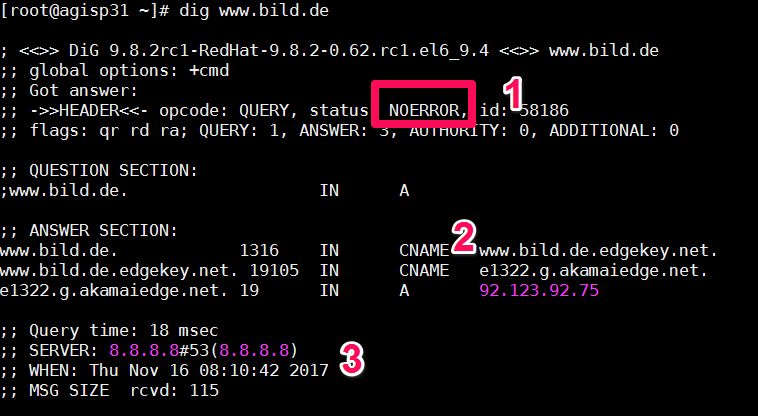

Dig (Linux)

Mit dig sind deutlich präzisere Abfragen als mit nslookup möglich. Allerdings nur unter Linux.

Syntax: dig <host/domain> Optionen

Bsp.: dig www.bild.de (s.o.)

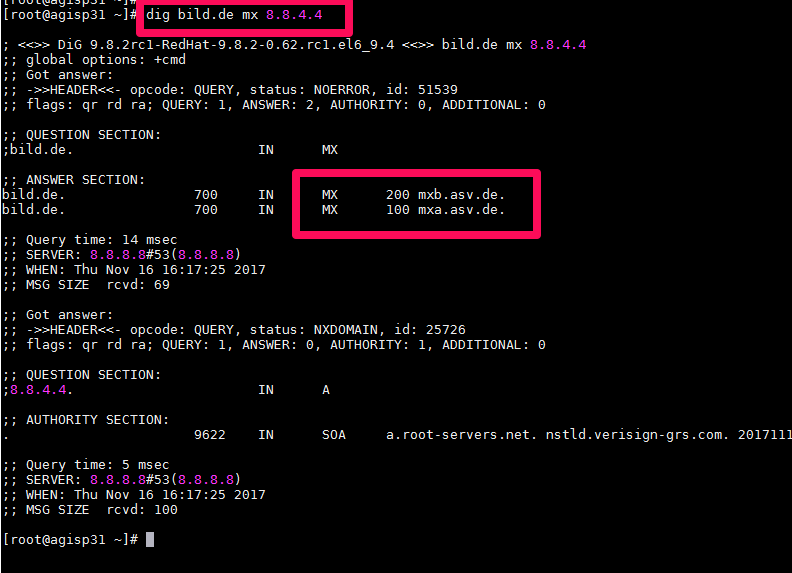

Bsp 2.: dig bild.de MX

Damit wird erfragt, welche Hosts der Domain bild.de für den Mail-Versand verantwortlich sind.

MX = Mail Exchanger

- Die Abfrage: dig bild.de MX

- Die Antwort: mxa.asv.de. mit Prio 100 und mxb.asv.de mit Prio 200

- Der antwortende DNS Server (hier 8.8.8.8)

Wenn Sie absichtlich einen anderen DNS-Server abfragen möchten:

Dig <query> @andererDNS

Bsp.: dig bild.de MX @8.8.4.4

Iperf – Performance im Netz

Um tatsächliche Bandbreiten und Performance im Netzwerk zu messen, eignet sich das Linux-Paket iperf.

Installation:

Centos: yum install iperf

Debian: apt install iperf

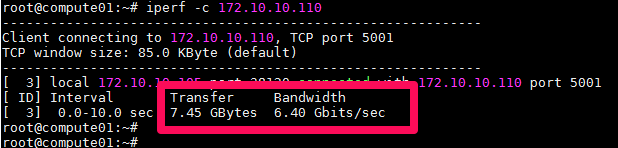

Auf System1 wird mit “iperf –s” ein Server-Dienst gestartet. Auf der Linux-Gegenstelle wird mit „iperf –c <system1>“ der Standard-Test ausgeführt. Dieser läuft im default 10 Sekunden und gibt Auskunft über die tatsächliche Bandbreite.

Standardmässig läuft der Test als tcp-Test. Optional kann auch mit UDP-Paketen getestet werden.

Iperf mit „iperf –s“ starten. Auf der Gegenstelle anschließend den tatsächlichen Test starten:

Bsp. (Labor): Es wurden 10 Sekunden lang Pakete übertragen. Insgesamt 7,45 GByte mit einer Geschwindigkeit von 6,4 Gbit/Sekunde.

Hinweis: Beide Geräte waren an einem 10GBit/s Switch angeschlossen.

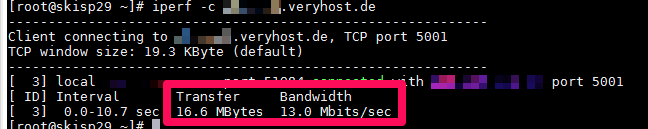

Reales Performance-Beispiel im Internet:

Schritt1: Auf dem Server, der den iperf-Dienst startet, müssen zuerst alle blockierenden Dienste (fail2ban, iptables) deaktiviert werden:

/etc/init.d/monit stop;

/etc/init.d/fail2ban stop;

/etc/init.d/iptables stop;

Anschließend wird mit iperf –s der Dienst gestartet. Die Gegenstelle startet dann den Test:

Im konkreten Beispiel wurden in 10 Sekunden 16,6 MByte übertragen. Das entspricht denn einer Bandbreite von 13 Mbit/Ssekunde.

Netzwerk-Scanner

Ein Netzwerkscanner identifiziert die gerade aktiven IP-Adressen in einem Netzwerk. Dies erfolgt in der Regel über einen Ping.

Achtung: Nur wenn der Host einen Ping auch erwidert – also auf dem Port auch Kommunikation zulässt – sehen Sie mit einem IP-Scanner ein Resultat.

Beispiele:

Portscanner

Mit einem Portscanner können Sie herausfinden, welche Ports bei einem Host überhaupt offen für eine Kommunikation sind.

Bsp.:

Wichtig: Sie können damit noch keinen Rückschluss daraus ziehen, wer ggf. die Kommunikation zum Host kontrolliert.

Das kann der Host selbst regeln oder eine Firewall dazwischen sein.